o 정보보호 3대 목표 (CIA)

| 구분 | 설명 | 공격 |

| 기밀성 (Confidentiality) |

승인받지 않은 사용자(unauthorized user)에게 정보를 노출하지 않는 것 | 노출(Disclosure) |

| 무결성 (Integrity) |

승인받지 않은 사용자(unauthorized user)에 의한 정보가 변경, 삭제, 생성 등을 방지하는 것 | 변경(Alternation) |

| 가용성 (Availability) |

정상적인 사용자가 시스템을 사용하고자 할 때 사용할 수 있게 하는 것 | 파괴(Destruction) |

o 사용자가 정보 자산에 접근을 요청할 때 시스템과 관리자는 사용자의 실재(實在), 사용자의 확인 그리고 권한의 부여와 같은 인증 허가의 일련의 과정을 거치게 된다. 이런 일련의 과정에서 사용자 식별 및 인증, 사용 권한의 허가 그리고 책임 추적성 보장 등 메커니즘이 요구된다.

[표] 사용자 인증 시 보안 요구사항

| 보안 요구사항 | 내용 |

| 식별 (Identification) |

식별은 시스템에게 주체(subject)의 식별자(ID)를 요청하는 과정으로 각 시스템의 사용자들은 시스템이 확인할 수 있는 유일한 식별자(예, Login ID)를 갖는다. 이러한 사용자의 식별자는 각 개인의 신원을 나타내기 때문에 사용자의 책임추적성(Accountability) 분석에도 중요한 자료가 된다. 따라서 개인 식별자는 반드시 유일한 것을 사용해야 하고, 공유되어서는 안 되며 중요한 의미를 갖는 식별자는 사용을 피하는 것이 좋다. |

| 인증 (Authentication) |

임의의 정보에 접근할 수 있는 주체의 능력이나 주체의 자격을 검증하는 단계이다. 이는 시스템의 부당한 사용이나 정보의 부당한 전송 등을 방지한다. |

| 인가 (Authorization) |

사용자, 프로그램 또는 프로세스에게 허가한 권한을 의미한다. 권한부여를 한다는 것은 누구에게 무엇을 할 수 있거나, 가질 수 있는 권한을 부여하는 과정이다. |

| 책임 추적성 (Accountability) |

책임 추적성은 오늘날과 같은 멀티유저, 멀티태스킹이 지원되는 네트워크 환경에서는 누가, 언제, 어떠한 행동을 하였는지 기록하여, 필요 시 그 행위자를 추적 가능하게 하여 책임소재를 명확하게 할 수 있는 기반이다. |

o 사용자 인증 종류

| 종류 | 내용 |

| User-to-Host 인증 | Host가 User에게 서비스를 제공하기 전에 User를 확인 |

| Host -to Host 인증 | Host System 간에 인증 확인(ex, 시스템 간의 신뢰관계) |

| User-to-User 인증 | 송신자의 목적대로 시작되어진 전자정보인가를 검증(ex, E-mail) |

o 사용자 인증 기술 - 사용자를 인증하는 방법에는 크게 사용자가 알고 있는 것을 이용하는 방법과 사용자가 소유한 것을 이용하는 방법, 사용자의 특성을 이용하는 방법이 있다.

| 인증 기술 | 내용 |

| 아는 것에 의한 인증 (What you know) |

ID/Password, 암호구, 개인 식별 번호, S/Key, OTP 등 |

| 소유하고 있는 것에 의한 인증(What you have) | IC 카드(smart card), 마그네틱 카드(memory card) 등 |

| 개체의 특징에 의한 인증 (What you are) |

지문, 음성, 망막 측정, 서명 동작 등의 생체적 특성을 이용한 인증 |

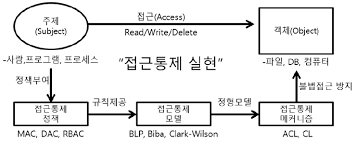

o 접근 통제(Access Control)는 자원에 대한 비인가된 접근을 감시하면서 접근을 요구하는 이용자를 식별하여, 사용자의 접근 요구가 정당한 것인지를 확인 및 기록하고, 보안 정책(Security policy)에 근거하여 접근을 승인하거나 거부함으로써 비인가자에 의한 불법적인 자원 접근 및 파괴를 예방하는 하드웨어, 소프트웨어 그리고 행정적인 관리(Administration)를 총칭한다.

o 접근 통제를 적용하기 위해서는 신분확인 과정을 통해 객체(Object)에 접근하려는 주체(Subject)의 신분이 먼저 확인되어야 한다. 접근 통제에서의 접근 여부는 신분확인에 의해 시스템에 접근 여부를 허가하는 것과는 구분이 되어야 하는데, 신분 확인에서는 식별(Identification) 및 인증(Authentication)을 통해 사용자가 정당한 사용자인지를 확인하여 정당한 사용자가 아닌 경우에 접근을 거부하는 방식으로 통제하는 것이다.

o 접근 통제에서는 접근 통제 객체에 대해 사용을 요청한 사용자가 요청한 형태의 접근을 허가받았는지를 확인하여 접근을 통제하는 것으로 구분할 수 있다.

(2) 접근 통제 원칙

o 접근이란 주체와 객체 간의 정보의 흐름으로 주체는 능동적인 성질을 갖고 있고 객체는 수동적인 성질을 가진다. 주체라고 하면 보통 정보를 요청하는 사용자라고만 생각할 수 있으나, 실제로 시스템 자원에 접근을 요청하는 주체에는 다양한 형태가 존재할 수 있으며 객체 또한 여러 가지 형태가 있다.

- 접근 통제 모델은 주체가 객체에 접근할 수 있는 접근 권한을 어떠한 방식으로 설정하느냐에 따라서 크게 다음 3가지로 분류된다.

. 임의적 접근 통제 모델(Discretionary Access Control)

. 강제적 접근 통제 모델(Mandatory Access Control)

. 역할기반 접근 통제 모델(Role-Based Access Control)

[표] 접근 통제 원칙

| 원칙 | 설명 |

| 최소권한정책 (Least Privilege Policy) |

‘Need-to-know 정책’에 기반을 둔 것이며 시스템 주체들에 대하여 자신들의 업무에 필요한 최소한의 권한만 부여되어야 한다는 원칙으로 조직의 업무 효율성을 떨어뜨리기도 한다. |

| 임무의 분리 (Separation of Duties) |

‘Need-to-Do 정책’에 기반을 둔 것이며 직무분리란 업무의 발생, 승인, 변경, 확인 그리고 배포 등이 모두 한 사람에 의해 처리될 수 없도록 하는 강제적인 보안 정책이다. 이러한 직무분리로 인해서 조직 내의 사원들에 대한 태만, 의도적인 시스템과 자원의 남용에 대한 위험과 경영자와 관리자의 실수와 권한의 남용에 대한 취약성을 줄일 수 있다. 중요한 업무에 대해서는 임원들 각자에게 두 개의 키 또는 암호를 사용하여 어느 한 사람이 혼자서 업무를 수행하는 것이 불가능하도록 하는 방법도 있다. 임무의 분리는 최소 권한의 원칙과 밀접한 관련이 있다. |

| 명확하게 허용하지 않는 것은 금지 |

침입차단시스템에 접근 통제 규칙을 설정할 때, 보안정책에 따른 접근 허용된 주체와 주체가 접근 가능한 객체 리스트를 이용하여 접근 통제 규칙을 설정하고, 접근 통제 규칙에 해당되지 않는 모든 접근에 대해서는 접근 통제를 위반한 것으로 간주하는 원칙이다. |

| 명확하게 금지하지 않는 것은 허용 |

금지된 주체와 객체의 리스트들에 대해서 미리 접근 통제 규칙을 설정하고, 접근 통제 규칙에 설정되지 않은 모든 접근에 대해서는 허용한다. |

| 참조 모니터 (Reference Monitor) |

참조 모니터는 비인가된 접속이나 불법 수정을 방지하기 위하여 주체와 객체 사이에서 비인가된 접속이나 불법적인 자료 변조를 막기 위하여 참조 모니터 데이터베이스로부터 주체의 접근 권한을 확인하기 위한 추상적인 장치이다. |

(1) 임의적 접근통제정책 DAC (Discretionary Access Control)

o 임의적 접근 통제 모델은 주체나 그것이 속해 있는 그룹의 신원(Identity)에 근거하여 객체에 대한 접근을 제한하는 방법으로, 정보의 소유자(생성자)가 특정 사용자와 그룹에 특정 권한을 부여한다. 임의적 접근 통제 모델은 허가된 사용자(Subject)와 허가권을 변경할 수 있는 정보에 대한 관계를 설정한다.

- 데이터 보호와 공유는 데이터의 소유자가 결정 (ACL에 의한 구현)

- Unix, Linux, NT 등 상업적 환경에서 사용

- Orange Book C level

(2) 강제적 접근통제정책 MAC (Mandatory Access Control)

o 강제적 접근 통제 모델은 기밀성(Sensitivity)을 갖는 객체에 대하여 주체가 갖는 권한에 근거하여 객체에 대한 접근을 제어하는 방법이다. 객체의 주인이 아닌 접근 통제의 관리자만이 정보 자원의 분류를 설정 및 변경하고 이외의 접근 권한을 부여하는 정책에 의해 엄격히 제한하므로 대체로 임의적 접근 통제 방식보다 안전하다고 할 수는 있으나, 시스템의 성능을 떨어뜨리고 구현이 힘들다는 단점이 있어 주로 군사용으로 사용된다.

- 시스템에 의한 통제(Security 또는 민감성 레이블에 근거)

- 접근통제 시 주체의 허가(Clearance)와 객체의 분류(Classification과 categorization)에 기초

- Orange Book B level

※ 규칙기반 접근 통제(Rule Based Access Control) - 이 기법은 강제적 접근 통제 모델(MAC)의 한 분류로써, 소유자가 아닌 관리자가 접근 규칙을 설정한다. 이 모델은 각 주체에게 허용된 접근 수준(clearance)과 객체에게 부여된 허용 등급(classification)에 근거하여 특정한 규칙을 기초로 객체에 대한 접근 통제를 운영한다.

(3) 역할기반 접근통제정책 NAC (Non-Discretionary Access Control)

o 역할기반 접근 통제 모델은 비임의적 접근 통제 모델(Non-discretionary Access Control)이라고도 한다. 주체와 객체가 어떻게 상호 작용하는지를 중앙의 관리자가 관리한다. 이 모델은 조직 내에서의 사용자가 가진 역할을 근거로 자원(객체)에 대한 접근 권한을 지정 및 허용한다.

- 보안 정책(security policy)에 의한 구현

- Role Base(역할 기반) 접근 통제, 그룹 개념을 적용

- 인사이동이 빈번하게 발생하는 환경에서는 Role-based access control 접근통제 방법이 효과적, 기업 내 잦은 이동 및 기업환경이 사용자 그룹에 의해 움직일 때 가장 적합

- Role base의 변형으로 task base, lattice base가 있음.

※ 래티스 기반 접근 통제(Lattice Based Access Control) - 이 기법은 역할 기반 접근 통제 모델의 한 분류로써, 주체가 접근할 수 있는 상위의 경계부터 하위의 경계를 설정한다. 래티스 기반 접근 통제 기법은 어떠한 주체가 어떤 객체에 접근하거나 할 수 없는 경계를 지정하는 방식을 이용한 접근 통제 기술이다.

(4) 접근통제행렬과 AC

o Access Control Matrix (ACM)

| 주체 객체 | 수입 파일 | 월급 파일 | 공제 프로세스 | 프린트 서버 A |

| 점검 프로세스 | Read | Read/Write | Execute | Write |

| Jane | Read/Write | Read | None | Write |

o 능력 테이블(Capability Table)

- 주체의 관점에서 객체 나열(ACM의 row)

- 단점: 사용자가 많아지면 나열하기 힘듦, 부서를 옮기는 경우는 대체하기 힘듦.

o ACL (Access Control List)

- 객체의 관점에서 주체 나열(ACM의 column)

- 방화벽, 라우터 (IP 또는 포트번호와 같은 객체를 기준으로 주체를 나열시킴)

- ACL에서 주체를 좀 더 효율적으로 관리할 수 있는 방법으로 그룹 사용

'정보보호관리체계(ISMS-P) > 실무 Q&A' 카테고리의 다른 글

| ISMS-P 인증심사원 - 공개키 암호 (0) | 2022.06.10 |

|---|---|

| ISMS-P 인증심사원 - 대칭키 암호 (0) | 2022.06.10 |

| ISMS-P 인증심사원 - BCP/DRP (0) | 2022.06.10 |

| ISMS-P 인증심사원 - 위험 관리(Risk Management) (0) | 2022.06.10 |

| ISMS-P 인증심사원 - 관리체계 인증제도 이해 (0) | 2022.06.10 |