(3) PKI 구성 요소

1) 공개키 인증서를 발급, 폐지하는 인증기관(CA)

2) 공개키와 인증서 소유자 사이의 관계를 확인하는 등록기관(RA)

3) 인증서를 발급받고, 전자문서에 서명하고 암호화를 할 수 있는 공개키 인증서의 소유자

4) 인증기관의 공개키를 사용하여 인증경로 및 전자서명을 검증하는 사용자

5) 공개키 인증서와 CRL을 저장하는 저장소

| 구분 | 내용 |

| 정책승인기관 (PAA: Policy Approving Authority) |

° PKI 전반에 사용되는 정책과 절차를 생성하여 수립 ° 하위 기관의 정책 준수 상태 및 적정성을 감사 ° PKI 내·외에서의 상호 인증을 위한 정책을 수립하고 그를 승인 ° 하위 기관의 공개키를 인증하고 인증서 및 인증서 취소목록 등을 관리 |

| 정책인증기관 (PCA: Policy Certification Authority) |

° PAA에서 승인된 전반적인 정책을 확장 및 세부정책 수립 ° 도메인 내의 사용자와 인증기관(CA)이 따라야 할 정책 수립 ° 인증기관의 공개키를 인증하고 인증서 및 인증서 취소목록 등을 관리 |

| 인증기관 (CA: Certification Authority) |

° 사용자의 공개키 인증서를 발행하고 또 필요에 따라 취소 ° 사용자에게 자신의 공개키와 상위 기관의 공개키를 전달 ° 등록기관의 요청에 의해 인증서를 발행하고 반환함 ° 상호 인증서를 발행, 최소한의 정책 책임 ° 인증서와 그 소유자 정보를 관리하는 데이터베이스를 관리 ° 인증서, 인증서 취소목록 및 감사 파일을 보관 |

| 등록기관(RA) | ° 인증기관과 인증서 요청 객체 사이에 등록 기관 ° 사용자가 인증서 신청 시, 인증기관 대신 신분과 소속확인 ° 사용자들의 신분을 확인한 후, ① 등록기관은 인증서 요청에 서명한 후 인증기관에게 제출 ② 인증기관은 등록기관의 서명을 확인한 후, 인증서를 발행 ① 등록기관에게 되돌리거나 사용자에게 직접 전달 ° RA: ORA: Organizational Registration Authority |

| 디렉터리 (Directory) |

° 인증서와 사용자 관련 정보, 상호 인증서 쌍 및 인증서 취소 목록 등을 저장 및 검색하는 장소 ° 디렉터리를 관리하는 서버(인증기관)는 DAP(Directory Access Protocol)나 LDAP(Lightweight DAP)를 이용하여 X.500 디렉터리 서비스를 제공한다. ° 인증서와 상호 인증서 쌍은 유효기간이 경과된 후에도 서명 검증의 응용을 위해 일정 기간 동안 디렉터리에 저장 |

| 사용자(User) | ° 자신의 비밀키/공개키 쌍을 생성 ° 공개키 인증서를 요청하고 획득 ° 전자서명을 생성 및 검증 ° 특정 사용자에 대한 인증서를 획득하고 그 상태를 결정 ° 인증 경로를 해석 ° 디렉터리를 이용하여 자신의 인증서를 다른 사용자에게 제공 ° 인증서 취소 목록을 해석 ° 비밀키가 분실 또는 손상되거나 자신의 정보가 변했을 때 |

| [추가] 전자봉투 송신자가 송신 내용을 암호화할 시 수신자만이 볼 수 있도록 수신자의 공개키로 암호화시킨 것을 전자 봉투(Digital Envelope)라 한다. 메시지 자체는 암호화 속도가 빠른 비밀키 암호화 방식으로 암호화하고 암호화에 사용된 비밀키를 공개키 암호화 방식을 이용하여 상대방에게 전달함으로써, 공개키 암호화 방식의 장점인 보안성을 유지하면서 공개키 암호화 방식의 단점인 처리 속도 지연 문제를 해결한다. |

(3) PKI 구조

| 구분 | 장점 | 단점 |

| 계층 구조 | ° 축차적 정부 조직에 유리 ° 계층적 디렉토리 명칭 사용 ° 인증 경로 탐색 용이 ° 모든 사용자는 루트로 향하는 후진 경로 이용 가능 |

° 전세계 단일 루트 CA ° 상업용 신뢰 경로는 계층적이 아님 ° 루트 개인키의 손상 결과는 심각한 피해 |

| 네트워크 구조 | ° 상업적 상호 신뢰 관계를 반영 ° 원격 CA 간에 직접적 상호 인증 ° CA 개인키 손상에 대한 복구 용이 ° 융통성 있는 정책과 인증경로 처리 부하 경감 |

° 인증경로 탐색 매우 복잡 ° 다양한 인증 경로의 관리 문제 |

| 복합형 구조 | ° 계층적 구조 및 네트워크 구조의 특성을 조합 ° 인증경로의 검증을 효과적으로 처리 |

° 인증경로 검증이 다양하고 복잡 ° 다양한 형태의 상호 인증서 필요 |

o PKI 응용모델

| 구분 | 설명 |

| SDSI(Simple Distributed Security Infrastructure) | o 1996년 X.509의 복잡성에 대응하여 보다 단순화된 방식 제안 o X.509 기능 중에서 인증서 정책, 제약조건, 키 생명주기 관리 등 기능 생략 o 단순한 응용환경에서 운용할 수 있는 X.509 기능 일부를 정의 o X.509에서 사용된 ASN.1보다 단순한 방식의 구문표현기법 사용 o 특별한 자료구조를 사용하여 단순하게 기능을 제공하는 것이 장점 o 공식적인 정책들이 요구되는 대형 조직에서는 구현하기 어려움 |

| SPKI(Simple Public-Key Infrastructure) | o X.509 PKI 신뢰 모델의 인증서와는 다르게 실체-기반 인증서가 아니라 신용 -기반 인증서를 정의 o 대응되는 개인 키의 소유자에게 필요한 실체 명을 요구하지 않고 SPKI 인증서가 공개키에 명시된 인가 또는 특권을 인정하는 새로운 기법 o SPLI 인증서의 주요 목적이 어떤 동작의 인가를 부여하고 자격을 인정 o 폐쇄된 환경에서 자원들의 접근을 보호하기 위하여 특별히 사용할 수 있는 새로운 가능성 제시 |

(4) PKI 활용

o 인터넷 기술의 발달과 대중화로 인해 인터넷 뱅킹과 온라인 쇼핑 등 전자상거래가 활성화되고 있다. 전자상거래 시 사용자 공개키의 정당성(사용자 인증)을 보장하기 위하여 사용자는 전자상거래 이용 전에, 자신의 공개키를 신뢰성 있는 인증기관의 인증서 발급을 통해 공증 받도록 하고 거래 상대방은 인증기관의 인증서를 확인함으로써 사용자의 정당성을 확인할 수 있도록 한다. 따라서 신뢰성 있는 인증기관의 설립이 먼저 수행되어야 한다.

o 전자상거래 상대방의 인증서를 해당 인증기관의 공개키로 복호화 하여 거래상대방의 공개키를 획득한 후, 그 공개키를 이용하여 거래상대방의 전자서명을 확인한 결과가 일치할 경우 해당 거래 당사자를 인증기관이 인정한 정당한 거래자로 처리한다.

o 인증서의 정당성 여부를 확인하기 위해서는 인증서를 발급한 인증기관의 공개키가 필요하고 이 경우 다시 해당 인증기관의 공개키의 정당성을 보장하는 것이 문제가 된다. 따라서 인증서를 사용 또는 검증하는 객체에게는 최상위 인증기관에 대한 공개키(Root Key)만을 공개하고 실제 인증서를 발급해 준 인증기관의 정당성은 최상위 인증기관의 공개키를 사용하여 단계적으로 풀어감(Traverse)으로써 확인토록 한다. 이때 최상위 인증기관의 공개키는 관련 소프트웨어에 미리 등록해야만 한다.

3. PKI인증서 구조

(1) X.509 인증서

(가) X.509 인증서 역사 - 전자서명을 위한 인증서는 디지털 형태로 표준화가 필요하다. 인증서는 온라인상에서 배포되고 검증할 수 있어야 하므로 현재 가장 널리 쓰이는 디지털 인증서 형태는 X.509 인증서이다.

o 1988년 ITU(International Telecommunications Union)에 의해 표준으로 개발된 X.509 인증서는 1993년 두 번째 버전이 출시되면서 2개의 인식자가 첨가되었고, 1997년 세 번째 버전에 다시 확장영역이 추가되면서 표준으로 자리 잡게 되었다.

o 1988년 처음 등장한 X.509 인증서는 강력하고 유연한 메커니즘으로 다양한 정보를 포함할 수 있으며, ASN.1구조를 채택하여 꾸준히 발전하고 있다. 특히 IETF(Internet Engineering Task Force)가 인터넷상에서 X.509 인증서 사용을 결정함에 따라 X.509인증서의 확장영역에 인터넷 사용에 필요한 요건을 정하게 되면서 획기적인 발전을 이루었다.

(나) X.509 인증서의 ASN.1 구조

o X.509 인증서의 ASN.1 구조는 크게 OID(Object Identifiers), AI(Algorithm Identifiers), DS(Directory String), DN(Distinguished Names), GN(General Names)의 5부분으로 나누어진다.

| 구분 | 설명 |

| OID (Object Identifiers) |

OID X.509 인증서에서 OID(Object Identifiers)는 다양한 정보를 나타내기 위해 사용된다. 예를 들면 CA가 사용하는 RSA 또는 DSA와 같은 암호 알고리즘, 인증정책 등을 X.509 인증서에 기록하기 위해 사용되는 것이다. |

| AI (Algorithm Identifiers) |

AI(Algorithm Identifiers)는 X.509 인증서에서 암호 알고리즘과 키에 대한 정보를 나타낸다. 예를 들면 X.509 인증서가 사용하는 전자서명 알고리즘을 알 수 있고, 공개키와 관련된 알고리즘을 알 수 있는 것이다. |

| DS (Directory String) |

DS(Directory String)는 X.509 인증서에 텍스트(text) 정보를 나타내기 위한 것이다. DS는 다양한 언어와 문자를 사용할 수 있도록 PrintableString, TeletexString, BMPString, UTF8String, UniversalString 등 여러 형태로 정의 된다. PrintableString은 ASCⅡ를 지원하고, TeletexString은 북유럽 언어를 지원하며, BMPString은 16비트로 암호화된 다양한 언어를 지원하고, UTF8String과 UniversalString은 디지털로 암호화된 다양한 언어를 지원 한다. |

| DN (Distinguished Names) |

DN(Distinguished Names)은 X.509인증서에 계층적으로 이름을 부여하기 위한 것이다. 이는 국제적 디렉토리(directory)에서 X.509인증서를 식별해야 하기 때문이다. |

| GN (General Names) |

GN(General Names)은 X.509인증서의 이름을 암호화하기 위한 것이다. 이를 위해 GN은 7개의 표준이름 형태를 사용한다. |

(다) X.509 인증서 내용 - 크게 개인정보와 공개키로 구성된다. 이름과 소속 그리고 연락처(주로 전자우편 주소) 등의 개인정보가 기록되어 있고, 인증서의 발급일과 만료일 그리고 인증서의 고유성을 확보하기 위한 일련번호와 인증서를 발급한 인증기관의 명칭이 나타나 있다.

o 또한 인증서에는 인증기관의 전자서명이 첨부되어 있다.

o 인증기관의 전자서명은 인증서가 진본임을 증명해 준다.

(라) X.509 인증서 3부분 - 개봉봉투(Tamper-Evident Envelope)는 인증서의 모든 내용을 담고 있고, 인증서 내용(Basic Certificate Content)은 모든 인증서가 기본적으로 갖추어야 하는 정보를 담고 있으며, 확장영역(Certificate Extension)은 인증서에 따라 다양한 선택적 정보를 담고 있다.

o 따라서 인증서 내용은 확장영역을 포함하며 개봉봉투는 인증서 내용을 포함한다.

(마) PKI 인증서 구조

| 구분 | 설명 |

| 1) COI구조 | o 자주 거래하는 관심 주제에 따라 그룹을 형성한 인증기관구조 o 인증경로가 거래 사용자간에 특별히 설정되어 저장할 인증서 수효감소 |

| 2) 조직 구조 | o 어떤 기관의 현재 계층적, 또는 부서별 조직 관계를 반영한 구조 o 조직의 계층적 상하 관계가 분명한 기관에서 유리하며 구현용이 |

| 3) 보증 단계 구조 | o 어떤 등급의 보증 수준을 나타내는 대상자별로 그룹을 형성한 구조 o 신뢰성 보증수준에 따른 효과적 보안정책수립 |

| 4) 복합형 인증서 관리 구조 | o COI 구조, 조직에 따른 구조, 그리고 보증 단계에 따른 구조 3가지의 형태를 각각 하나의 세그먼트로써 허용하는 복합적인 구조 o 한 국가의 종합적인 환경은 정부 기관, 일반 상거래 관계의 기업, 또는 특수한 분야의 서비스 조직 등 다양한 형태별 구성 가능 |

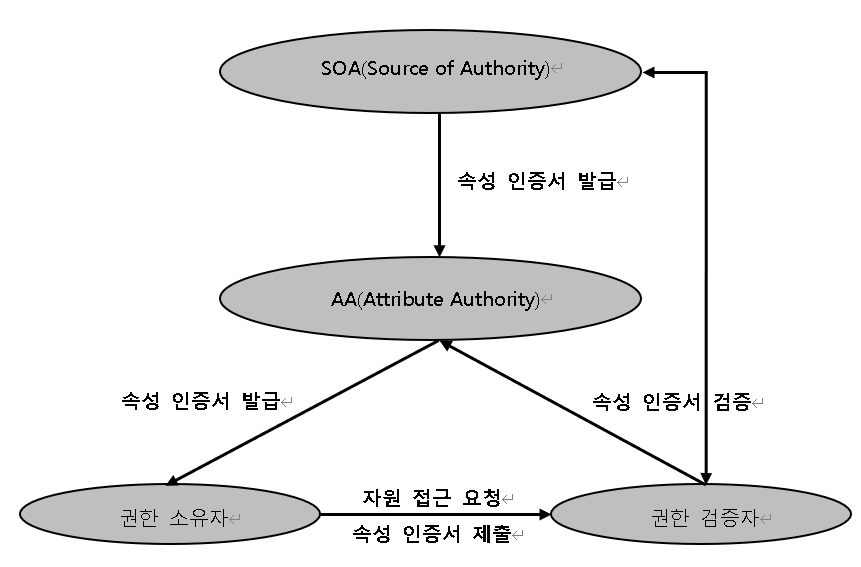

o PMI (Privilege Management Infrastructure) 개요 - 속성 인증서(AC, Attribute Certificate)의 발급, 저장, 유통을 관리하는 권한 관리 기반 구조를 말하며 공개키 기반 구조(PKI)와 비슷한 구조를 가진다. 기존의 PKI 인증서는 현실상에서 주민등록증과 같이 신원 확인을 위한 인증서였으나, PMI 인증서(속성 인증서)는 기존의 인증서 구조에 소유자의 역할, 권한 등의 다양한 속성 정보를 포함하여 주체(소유자)와 객체(자원) 간의 관계를 제3의 인증기관이 인증하는 권한 관리 메커니즘으로 사용된다.

o 초기 사용자에게 속성 정보를 제공하기 위해 가장 쉽게 생각되었던 방법은 기존 신원 확인용 PKI 인증서의 확장 필드에 속성 정보를 추가함으로써 기존의 공개키 기반 구조 시스템을 그대로 사용하는 것이었으나 다음과 같은 문제가 발생함으로써 별도의 속성 인증서를 발급하는 PMI 시스템이 나타나게 되었다.

o 유효기간의 차이: 신원 인증 정보의 경우 대개 1년 이상의 유효기간을 가지나, 속성 정보는 변경이 빈번하여 유효기간이 대체적으로 짧아 기존의 PKI 인증서의 확장 필드를 이용할 경우 인증서의 재발급, 갱신 그리고 폐지가 빈번하게 된다.

o 인증서 발급 기관(인증기관)의 불일치: PKI 인증서는 사용자, 조직의 신원에 대한 인증서로 제3의 공인인증기관이 발급, 갱신 그리고 폐지 등의 관리를 담당하고 있으며 목적에 따라서 별도의 조직(기업)이 발급 및 관리하고 있다. 그러나 PMI 인증서에 포함되는 속성 정보(역할, 권한, 지위 등)는 해당 조직(기업)에 서만 발급 등의 관리가 가능한 것으로 PKI 인증서를 발급하는 인증기관과 다르다.

| 구분 | 설명 |

| SOA (Source Of Authority) |

공개키 기반 구조의 root CA 역할로써 무조건 신뢰하는 인증기관이다. |

| AA (Attribute Authority) |

SOA로부터 권한을 위임받은 인증기관으로, 실제 속성 인증서 발급 업무를 수행한다. |

| 권한 소유자 | 인증기관으로부터 자원에 대한 권한을 인가받은 사용자, 즉 속성 인증서를 발급받은 사용자로, PKI에서의 일반 사용자와 같다. |

| 권한 검증자 | 권한 소유자가 제출한 속성 인증서를 검증하는 사용자(조직)로써, 권한 소유자가 자원에 대한 접근을 정당하게 요청하고 있는지 확인한다. |

'정보보호관리체계(ISMS-P) > 실무 Q&A' 카테고리의 다른 글

| ISMS-P 인증심사원 - 유닉스/리눅스 보안(2) (0) | 2022.06.10 |

|---|---|

| ISMS-P 인증심사원 - 유닉스/리눅스 보안(1) (0) | 2022.06.10 |

| ISMS-P 인증심사원 - 전자서명 (0) | 2022.06.10 |

| ISMS-P 인증심사원 - 해쉬함수 (0) | 2022.06.10 |

| ISMS-P 인증심사원 - 공개키 암호 (0) | 2022.06.10 |